El phishing ya no es lo que era. Atrás quedaron aquellos correos electrónicos llenos de faltas de ortografía y enlaces burdos que se detectaban con facilidad. Hoy hablamos de Phishing 2.0, una nueva generación de ataques digitales mucho más sofisticados, que se alimentan de la inteligencia artificial y de la información pública disponible en la red para crear trampas casi imposibles de distinguir de la realidad.

El Instituto Nacional de Ciberseguridad (INCIBE) alerta de que estos ataques están dirigidos, personalizados y, sobre todo, diseñados para confundirse con la rutina diaria de empleados, directivos y proveedores.

Cómo funciona el phishing de nueva generación

Los ciberdelincuentes investigan antes de actuar: rastrean la web de la empresa, sus redes sociales, notas de prensa e incluso interacciones en plataformas profesionales como LinkedIn. Con esos datos construyen un perfil de la víctima y diseñan un correo o mensaje que parece legítimo.

Un ejemplo típico: un empleado recibe un correo que simula ser de su jefe, con una petición relacionada con un proyecto en curso o con un proveedor real. El tono es convincente, los detalles encajan y la urgencia apremia. El trabajador apenas sospecha. Y justo ahí está la trampa.

La gran diferencia con el phishing tradicional es la personalización: cada ataque parece hecho a medida para la víctima, aumentando exponencialmente las probabilidades de caer en el engaño.

Un ataque multicanal

El Phishing 2.0 no se limita al correo electrónico. Los atacantes utilizan también:

- Llamadas telefónicas (vishing) que refuerzan la credibilidad del fraude.

- Mensajes de texto (smishing) con enlaces acortados o falsos avisos bancarios.

- Aplicaciones de mensajería y redes sociales, donde incluso se infiltran en conversaciones legítimas.

- Suplantación de proveedores o clientes reales, lo que dificulta aún más detectar el engaño.

Esta combinación de canales convierte a estos ataques en verdaderas campañas de ingeniería social avanzada, donde todo está calculado para no levantar sospechas.

Consecuencias: más allá de las pérdidas económicas

Un ataque de este tipo puede provocar:

- Grandes pérdidas económicas: transferencias fraudulentas, desvíos de pagos o compras no autorizadas.

- Acceso prolongado a sistemas críticos: al ser más difíciles de detectar, los atacantes permanecen más tiempo dentro de las redes, exfiltrando información valiosa.

- Robo de datos sensibles: desde secretos industriales hasta bases de datos de clientes.

- Sanciones legales: en caso de filtración de datos personales, las multas por incumplir el RGPD pueden ser millonarias.

- Daños reputacionales: la confianza de clientes y socios puede desplomarse, algo especialmente grave en sectores donde la fiabilidad es clave (finanzas, salud, tecnología).

A menudo, las empresas atacadas deben apagar equipos, cortar accesos o volver a procesos manuales, con retrasos en entregas y rupturas en la cadena de confianza.

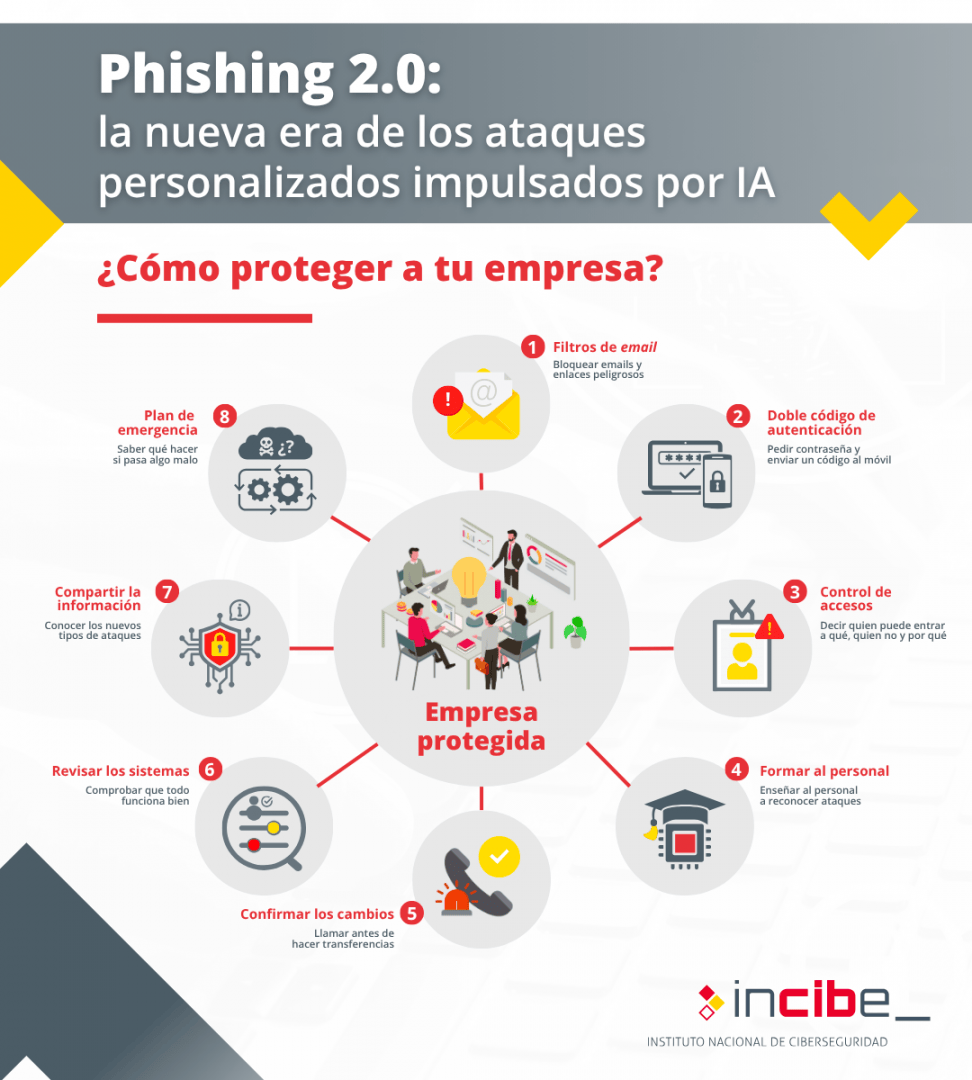

Cómo protegerse del Phishing 2.0

INCIBE subraya que ya no basta con los clásicos filtros de correo. La defensa debe ser multicapa y combinar tecnología, procesos y formación. Entre las principales recomendaciones destacan:

- Implementar sistemas avanzados de filtrado que analicen los mensajes en busca de enlaces, adjuntos o metadatos sospechosos.

- Autenticación multifactor (MFA) en todos los accesos críticos, reduciendo el impacto en caso de que una contraseña sea robada.

- Gestión estricta de permisos para evitar accesos innecesarios a información sensible.

- Formación continua del personal con ejemplos reales y simulacros de phishing. La concienciación es clave.

- Verificación por canales alternativos: ante solicitudes de transferencias, cambios de cuentas o accesos urgentes, siempre confirmar vía llamada o contacto directo.

- Auditorías y revisiones periódicas para asegurarse de que las políticas de seguridad se cumplen tanto a nivel técnico como humano.

- Colaboración sectorial: compartir experiencias con otras empresas y participar en foros de ciberseguridad ayuda a anticiparse a nuevas técnicas de ataque.

La importancia de la preparación

La diferencia entre una empresa protegida y otra vulnerable no está en la tecnología que compran, sino en la preparación de sus equipos. El phishing 2.0 no deja margen para la improvisación: los ataques llegan en el momento justo y con un grado de realismo abrumador.

Un plan de respuesta a incidentes bien definido, con protocolos claros de detección, comunicación y mitigación, puede marcar la diferencia entre un susto controlado y una crisis prolongada.

Conclusión

El phishing ha entrado en una nueva era. Los ataques ya no son masivos, sino quirúrgicos, personalizados y apoyados en inteligencia artificial. Y si bien la tecnología puede ayudar a mitigar los riesgos, la pieza clave sigue siendo el factor humano.

La formación continua, la conciencia colectiva y la capacidad de respuesta rápida son las mejores armas contra un enemigo que ya no avisa con errores de ortografía ni mensajes sospechosamente genéricos.

Preguntas frecuentes (FAQ)

1. ¿Qué diferencia al phishing 2.0 del phishing tradicional?

El phishing clásico era masivo y fácil de detectar, mientras que el 2.0 es altamente personalizado, aprovecha información real y utiliza varios canales de comunicación.

2. ¿Cómo saber si un correo legítimo ha sido manipulado?

Hay que fijarse en pequeños cambios: saludos poco habituales, expresiones distintas, firmas ausentes o enlaces que no coinciden con el dominio original.

3. ¿Qué hacer si creo haber caído en un ataque?

Lo primero es no seguir interactuando con el correo o mensaje, avisar al departamento de TI o seguridad y cambiar inmediatamente las credenciales. También conviene monitorizar posibles accesos no autorizados.

4. ¿Son suficientes los filtros de correo para detener el phishing 2.0?

No. Aunque ayudan, estos ataques están diseñados para evadirlos. La verdadera protección está en una combinación de tecnología, procesos y sobre todo formación de los empleados.